Käytettävä laitteisto:

- Käyttöjärjestelmä: Windows 10 Pro 64bit

- Prosessori: Intel Core i7-6700K

- Näytönohjain: Gigabyte GeForce GTX 980 Ti G1 GAMING 6 GB

- Emolevy: ASUS Z170 Pro Gaming

- Keskusmuisti: Kingston HyperX Fury Black 2 x 8 GB (DDR4, 2666 MHz, CL15)

- Muistitikku: Corsair 64GB Voyager Vega

Tehtävän aloitus:

Suoritin tehtävät R) X) ja S) jo tunnilla, mutta en silloin tehny niistä muistiinpanoja tänne.

Sivu löytyy osoitteesta timonen.me ja se näyttää tältä:

Y)

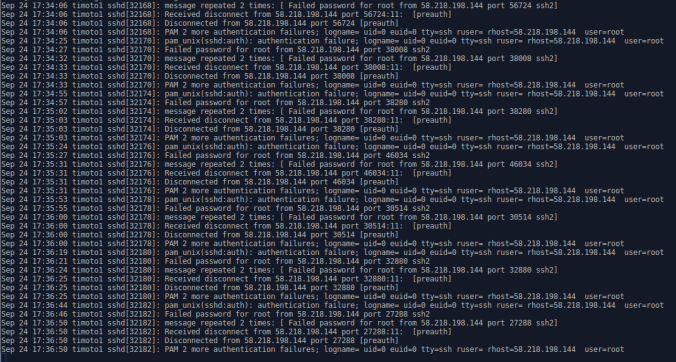

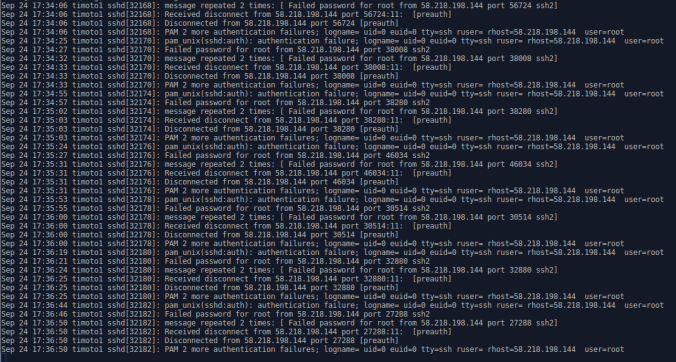

Navigoin aluksi logi kansioon komennolla “cd /var/log”, jonka jälkeen aloin seuraamaan auth.logia komennolla “tail -f auth.log”.

Komennon annettuani alkoikin logi heti näyttää, että palvelimeen yritetään tunkeutu virheellisellä salasanalla jatkuvasti.

Asensin geoiplookupin komennolla “sudo apt-get install geoip-bin”, jonka jälkeen tarkistin yhden hyökkäävän IP osoitteen sijainnin komennolla “geoiplookup 58.218.198.144”, jonka jälkeen geoiplookup ilmoitti sijainniksi Kiinan.

Lisätehtävät:

V)

Laitoin jo tunnilla NameCheapin kautta timonen.me osoitteen osoittamaan palvelimelleni ja tunnin lopuksi lisäsin vielä http://www.timonen.me osoittamaan myös samaiselle palvelimelleni.

T) WordPressin asennus

Aluksi navigoin käyttäjän tiedostoihin ja loin public_html kansion komennolla “mkdir public_html”. Tämän jälkeen sallin userdir moduulin komennolla “sudo a2enmod userdir”, jonka jälkeen apache2 piti käynnistää uudestaan komennolla “sudo service apache2 restart”.

Nyt minulla oli käytettävissä public_html kansio joka näkyy palvelimella osoitteessa “timonen.me/~tommi”.

Rupesin tutkimaan kuinka saisin helpoiten asennettua wordpressin SSH yhteyden kautta ja löysin pienellä googletuksella tälläisen ohjeen https://code.tutsplus.com/articles/download-and-install-wordpress-via-the-shell-over-ssh–wp-24403

Ohje näytti yksinkertaiselta ja hyvin selitetyltä, joten käytin sitä asennuksen suorittamiseen.

Latasin wordpressin uusimman version public_html kansioon komennolla “wget http://wordpress.org/latest.tar.gz”

Tämän jälkeen purin kyseisen tervapaketin komennolla “tar xfz latest.tar.gz”, joka purki paketin kansioksi nimeltä wordpress. Koska en halua pidempää osoite riviä wordpressille, niin siirsin wordpress kansion sisällön takaisin public_html kansion juureen komennolla “mv wordpress/* ./”

Siistin kansiota vielä sen verran, että poistin tyhjän wordpress kansion ja alkuperäisen tervapaketin komennoilla “rmdir ./wordpress/” ja rm -f latest.tar.gz”.

Asensin mySQL:n komennolla “sudo apt-get install mysql-server”.

Tämän jälkeen kirjaudun mySQL:ään sisään komennolla “sudo mysql -u root -p” ja annoin mySQL:lle asettamani salasanan.

Tämän jälkeen tein uuden tietokannan ja annoin itselleni oikeudet sinne komennoilla:

create database dbname;

grant usage on*.* to username@localhost identified by ‘password’;

grant all privileges on dbname.* to username@localhost;

(Käyttäjänimi ja salasana pidetty ohjeiden mukaisena oikean käyttäjätunnuksen ja salasanan piilottamiseksi)

Kokeilin vielä tietokannan toimivuutta komennolla “use dbname”, jolloin tietokanta vastasi “Database changed”, jolloin vahvistui että tietokanta toimii.

DigitalOceanin ohjeissa sanotaankin, että wp-config-sample.php pitää muuttaa wp-config.php nimiseksi. Tämä onnistuu komennolla “cp wp-config-sample.php wp-config.php”.

Ohjeissa neuvottiin myös suolamaan asetukset.

Suolausavaimet sai komennolla:

curl -s https://api.wordpress.org/secret-key/1.1/salt/

Suolaus avaimet saatua ne kopioitiin wp-config.php tiedostoon saman nimisten tietojen päälle, joissa ei ollut avaimia.

Asetin digitalOceanin ohjeiden mukaan käyttäjänimet ja salasanat wp-config.php tiedostoon, mutta en saanut wordpressin asennus sivua toimimaan, vaikka taistelin sen kanssa noin tunnin. Sivu näytti aina php scriptin, mutta ei tehnyt mitään.

Päivitys: Sain php ja wordpressin toimimaan palvelimella normaalisti, kun toistin ohjeet, mutta asensinkin wordpressin suoraan apachen www kansioon. Yritin aikaisemmin asentaa sitä UserDir kansioon, joka ilmeisesti ei vakiona tue PHP:tä.

Sivulla on nyt eri teema ja sivujen nimeäminen on muutettu järkevämmäksi.